Konferencijos vieta – saulėta Italija

Šią vasarą ne tik dirbome, atostogavome, bet ir turėjome galimybę sudalyvauti OWASP konferencijoje „AppSec Europe 2016“. OWASP – tai populiariausias atviras projektas, skirtas internetinius programinius sprendimus kuriantiems ir prižiūrintiems specialistams, kuriems ypač svarbus programinės įrangos saugumas.

Konferencijai rengti pasirinkta Roma – Italijos sostinė. Prieš konferenciją, liepos 27-29 dienomis, buvo rengiami tiksliniai mokymai, trunkantys nuo vienos iki trijų dienų. Dalyviai galėjo rinktis mokymus skirtus grėsmių valdymui, aplikacijų saugumo užtikrinimo 3—ios versijos standartui, internetinių aplikacijų testavimui, pasitelkiant Python, Android ir iOS programėlių saugumui, „vieningo“ prisijungimo saugiam realizavimui, bei CISO žinių gilinimui. Visą mokymų sąrašą galima rasti čia.

Visma įmonių grupė siekia savo klientams teiki ne tik kokybišką, bet ir saugią programinę įrangą. Todėl darbuotojai skatinami domėtis pažangiausiais būdais užtikrinti programinės įrangos saugumą. Į AppSec Europe 2016 konferenciją keliavo trys Visma Lietuva kolegos, atsakingi už programų saugumą – Aurelijus, Linas ir Kęstutis.

Aplankė ir Vokietiją

Iš Lietuvos vykome kartu persėsdami Frankfurte. Romą pasiekėme sekmadienio popietę, todėl spėjome nuvykti į senamiestį ir per vieną dieną aplankyti du miestus. Frankfurtas nustebino architektūriniu kontrastu, kur greta senamiesčio Bavariško stiliaus pastatų dangų rėmė modernūs dangoraižiai. – pasakoja Linas.

O Roma stebino pastatų architektūrine puošyba:

Pirmąją dieną – praktiniai mokymai

Pilni įspūdžių nuo pat pirmadienio ryto kibome į mokymus. Nustebino dalyvių gausa: pavyzdžiui, AndroidSec mokymuose susirinko dalyviai iš: Italijos, Graikijos, Ukrainos, Belgijos, JK, Lietuvos, Korėjos, o pačius mokymus vedė dėstytojai iš Indijos.

Mokymų metu, visi norintys galėjo pademonstruoti savo įgūdžius programišių varžybose Capture The Flag (CtF) ir Solving Hacking Challenges. O sekančią dieną tie patys dalyviai turėjo parodyti kaip apsisaugo nuo pažeidžiamumų tuo pačiu rasdami ir išnaudodami varžovų nepastebėtas ir paliktas silpnąsias vietas: „Offense/Defense (Blue/Red Team), defending your vulnerable web application whilst attacking the application of the other teams“.

AppSec Europe 2016 konferencija su pasaulinio lygio profesionalais

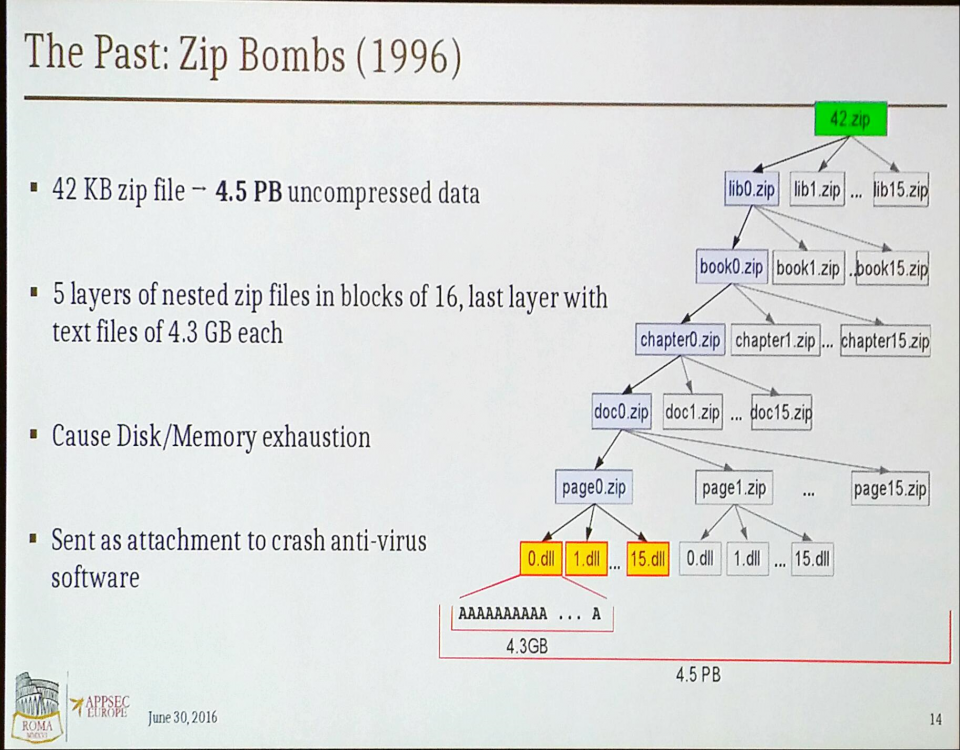

Giancarlo Pellegrino iš Vokietijos Saarland universiteto papasakojo apie suspaudimo algoritmo „bombą“ – „Compression Bombs Strike Back“. Jis pamėgino patikrinti HTTP, XMPP ir IMAP protokoluose dažnai taikomo duomenų suspaudimo protokolo vieną jau senokai pastebėtą trūkumą, kai įmanoma vieną perduodą simbolį išskleisti į 1024. Serveris, priimdamas tokią žinutę, turi ją atspausti (deflate). Įsivaizduokite, serveris gauna specialiai paruoštą 1 megabaito dydžio žinutę… To išvengti galima paprasčiausiai reguliariai atnaujinant palaikančią programinę įrangą bei skiriant truputį dėmesio šios įrangos konfigūracijai. Beje, suspaudimo bombą galite ne tik išsiųsti, ją gali jums parsiųsti „geranoriškai“ nusiteikęs serveris. Tai vienas iš DoS atakos pavyzdžių. Nedidelis ir visiškai validus paketas priverčia priimančią sistemą išeikvoti visą darbinę atmintį. Jei leidžiama rekursija, gali nutikti ir pirminis 1996 metų pavyzdys:

Michele Spagnuolo ir Lukas Weichselbaum, dirbantys Google saugumo inžinieriais, paruošė pristatymą „Making CSP great again!“. CSP yra šaunus būdas stiprinant internetinės svetainės apsaugą nuo bandymų pridėti ar įskiepyti papildomą turinį. Tačiau CSP gali tapti visiškai neveiksminga politika sukonfigūruojant neapdairiai, pavyzdžiui, nurodant, kad galimas „tik HTTPS“ turinys. Šiuo atveju viskas, ko pakanka apribojimo apėjimui – pateikti norimą turinį per HTTPS iš bet kokio domeno. Pranešėjai skatino naudoti CSP3 „nonce-based“ direktyvą, sumažinančią dinaminių įskiepių atakų vektorių.

Tikriausiai neklysime sakydami, kad 21-as amžius yra mobilumo amžius. Ryšio priemonės ir technologinė pažanga leidžia su savimi nešiotis telefono aparatą, fotografuojantį ir akimirksniu įkeliantį į internetą tai, ką leidžia naudotojas, pranešantį apie gautus el. pašto pranešimus, prenumeruojamas naujienas. Išmanieji telefonai suteikia daug galimybių, bet ar dėl to verta aukoti savo privatumą? Ajin Abraham iš Indijos pristatė paties aktyviai vystomą „Mobile Security Framework“ (MobSF). Šiuo metu yra gerai išvystytas automatizuotas Android programėlių pažeidžiamumo aptikimo paketas, iOS ir Windows programėlių dar vystoma. Naudotojas turi įkelti „APK“ paketą, tuomet MobFS nuskaito „manifest“ failą, pateikia „Content provider“ sąrašą, atlieka statinę analizę. Norint pasinaudoti MobSF sprendimu, nereikia siųsti savo APK paketo į internetą, analizę atlieka nemokamai platinamas pas save įsidiegiamas MobFS:

Ypatingai praverčia, tai kad MobFS gali atlikti ir dinaminę analizę. Pasiruošus aplinką testavimui, o tam nereikės daugiau nei pusvalandžio, APK tikrinamas paketas įrašomas į specialiai modifikuotą virtualią Anroid aplinką, kuri seka atliekamus pakeitimus. Pavyzdžiui, jei ketinate diegti programėlę dėl kurios kyla abejonių, galite leisti įrankiui pamėginti identifikuoti netinkamą veiklą, pavyzdžiui, į kur ir kas bandomą išsiųsti internetu.

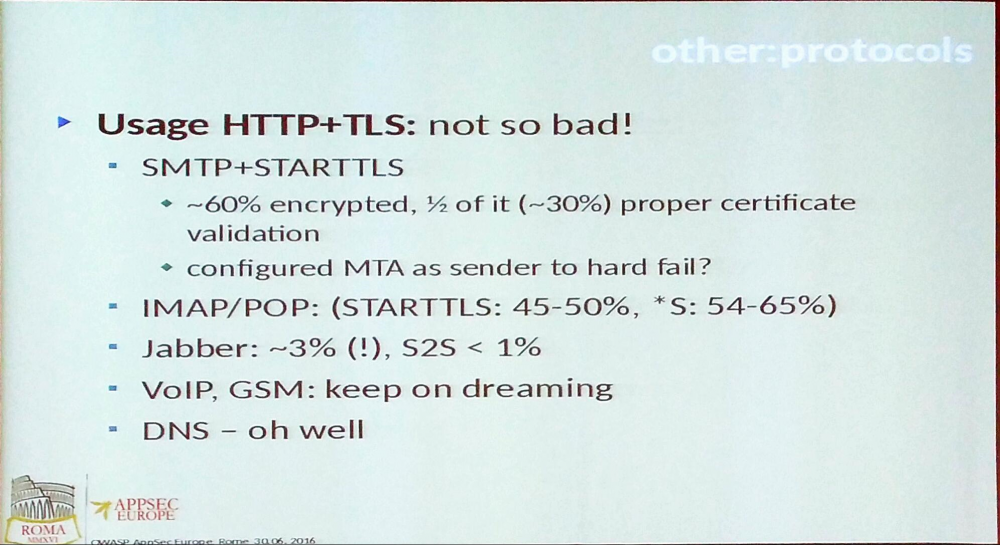

Kas, jei ne smalsumas, patrauktų dėmesį pamačius antraštę „Calm down, HTTPS is not a VPN“? Vokietis Dirk Wetter yra didelę patirtį turintis tinklų specialistas. Konferencijos metu jis priminė, kad HTTPS protokolas yra skirtas perduodamos informacijos šifravimui, o ne jos paslėpimui. Naudojantis HTTPS, paketas privalo turėti antraštes, kitaip nepavyktų užmegzti sesijos bei surišti vieno su kitu.Tokia informacija, kaip nuorodos adresas, portas, sertifikatas, šifravimo algoritmas, iš-į šaltiniai ir pan. yra vieša. Esant motyvuotam poreikiui, galima ganėtinai paprastai atsekti galinį resurso naudotoją, nes tinklo įrangos žurnaluose fiksuojamose sesijose matosi ir MAC adresai. Jei galvojate, kad jūsų darbdavys ar interneto tiekėjas nemato, kad skaitote Facebook, nes tai darote naršyklės lange rinkdami httpS://facebook.com adresą, turėtumėte savo žinias atnaujinti. Džiugina tai, kad internetinės svetainės gerbia savo lankytojus ir stengiasi perduoti turinį šifruotu protokolu, taip saugodamos prisijungimo informaciją bei patvirtindamos, kad gautas turinys iš serverio nebuvo pakeistas perdavimo metu ir yra autentiškas. Pranešėjas primena, kad, deja, taip yra ne su visais protokolais:

Antrąją konferencijos dieną pradėjo Mike West – filosofijos studentas. Kaip pats sako: „gal kiek per drąsu tikėtis, kad visą laiką gyvensi skaitydamas Kantą sau ramiai po medžiu“. Savo energiją jis nukreipė kuriant saugumo naujoves „Chrome“ saugumo komandoje. Jo pristatymas buvo pavadintas: „Hardening the Web Platform“. Viena mintis ypač patiko ir užsifiksavo atmintyje: „programuotojams reikia duoti „aštrius“ įrankius, tokius, kaip gerai pagaląstas peilis, kad pjautų viską, o ne atšipusius, su kuriuo naudojantis reikia įdėti daug pastangų ir dar galima netyčia susižeisti“. Jo prezentacija viešinama čia.

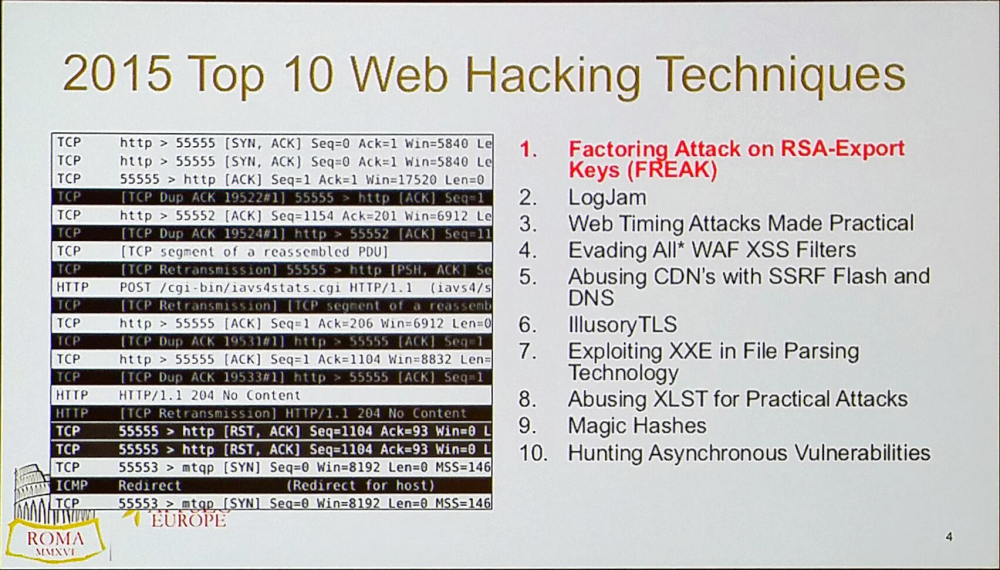

Sekantis pranešimas buvo apie populiariausias 2015 metų atakų technologijas:

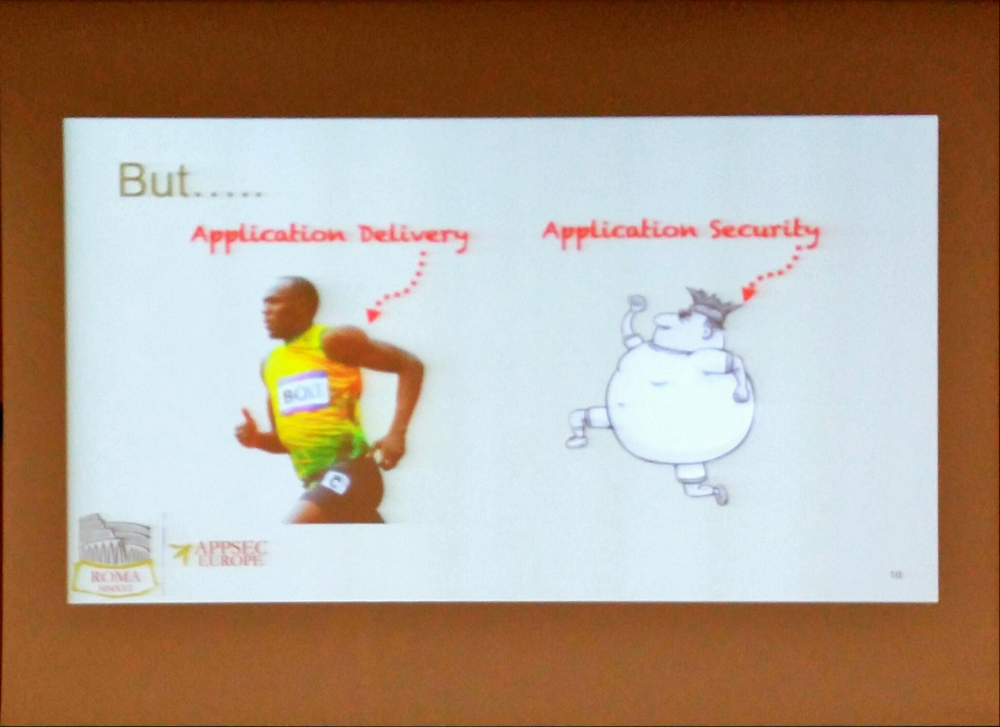

Abhay Bhargav nusprendė papasakoti savo patirtį dirbant pagal DevOps praktiką. Jo pranešimas vadinosi: SecDevOps: A View from the Trenches. Pristatymą pradėjo vaizdžiu pavyzdžiu: „The Line that has ruined Application Security for all of us: Let’s test security just before we go live.” Deja, praktika atrodo taip:

Pabaigai – vakarienė itališkame Holivude

Konferencijos organizatoriai pasistengė ir suorganizavo vakarienę „CineCitta“ kino studijos erdvėse, dar vadinamose itališkuoju Hollywood. Pastatų konstrukcijų fasadai atrodė tokie įtikinami, kad reikėdavo prieiti ir paliesti, ir tik tada suprasdavai, kad viskas yra pagaminta iš stiklo pluošto:

Nebuvome vieninteliai dalyviai iš Lietuvos, susipažinome su išskirtiniais savo srities profesionalais, pamatėme dar nematytus miestus. Dėkojame organizatoriams už puikiai suorganizuotą renginį ir kolegoms už puikią kompaniją. Jau laukiame ateinančių metų konferencijos.